Ist Ihr System eigentlich sicher genug?

Bei einem Basic Penetration Test (BPT) wird der aktuelle Sicherheitsstatus eines Systems oder Netzwerks bewertet. Dies dient dazu, Schwachstellen zu finden, die ein Angreifer ausnutzen könnte, um sich unbefugt Zugang zu Informationen und Systemen zu verschaffen. Dieser Prozess beinhaltet die Identifizierung von Sicherheitsschwachstellen, die zu einer mangelhaften Sicherheitskonfiguration von Systemen oder Anwendungen führen können, sowie das Auffinden bekannter oder unbekannter Schwachstellen in Hardware- oder Softwaresystemen.

„In meinen Kundengesprächen wird die Notwendigkeit eines Pen Tests anfangs oft infrage gestellt und mit der Aussage abgetan, dass Cyberkriminelle es nicht auf ihr Unternehmen abgesehen hätten. Ergänzt wird dann meist noch, dass die IT dem aktuellen Sicherheitsstandard entspräche und ausreichend gesichert sei. „Ausreichend gesichert“ ist ein sehr dehnbarer Begriff und wird zumeist nach einem erfolgten Test in beidseitiger Zustimmung revidiert“, erzählt Markus Schaub, Business Unit Manager Cyber Security.

Ein Dieb/Einbrecher muss vor seinem kriminellen Akt ebenfalls das Risiko abwägen. Wie gut ist das Haus geschützt? Existieren Überwachungskameras, eine Alarmanlage oder ein Safe? Und vor allem, in welcher Höhe könnte die Beute ausfallen? All das lässt sich 1:1 auf cyberkriminelle Aktivitäten wie z.B. einen Ransomware-Angriff ummünzen. Wie ist die IT-Infrastruktur? Wie viele Hosts sind vorhanden? Welche Sicherheitsmaßnahmen existieren? Wie wertvoll sind die Datenbanken? Das sind nur einige der Fragen, die sich Cyber Kriminelle stellen.

„Gelingt es den Angreifern, in das System eines Unternehmens einzudringen, können personenbezogene und vertrauliche firmeninterne Daten (wie etwa juristische Dokumente, Finanzdaten, ganze Kundendatenbanken, Kreditkartendaten u.v.m.) gestohlen werden. Derartige Datenlecks verursachen bei den betroffenen Unternehmen nicht nur einen enormen finanziellen Schaden, sondern können auch rufschädigend wirken. Unser Ziel ist es, darin zu unterstützen, Schwachstellen zu erkennen und zu beseitigen. Das bedeutet nicht zwangsläufig, die bestehende Lösung abzulösen. Vielmehr setzen wir darauf, die vorhandene Cyber-Resilienz des Unternehmens zu stärken“, erklärt Schaub die Gefahren eines Angriffs.

Wie funktioniert der Basic Penetration Test?

Beim Basic Penetration Testing werden IT-Systeme wie Firewalls, Router, VPN, IDS/IPS, Webserver, Anwendungsserver, Datenbankserver etc. des Unternehmens getestet. Dieser Test liefert Erkenntnisse über den aktuellen Sicherheitsstatus, entdeckt mögliche Eindringwege und prüft die Wirksamkeit der Gegenmaßnahmen eines Unternehmens. Unser Ansatz listet dabei nicht nur die einzelnen Schwachstellen in jeder IT-Komponente auf, sondern ermittelt die systematischen Unzulänglichkeiten im Unternehmen, die zu diesen Problemen geführt haben. Wir wenden dafür oft ein Probenahmeverfahren an, um uns auf die Grundursachen zu konzentrieren und die wichtigsten Korrekturmaßnahmen zu priorisieren. Unsere Prüfungen im Rahmen des Basic Penetration Testing Services sind relativ zu den Sicherheitsprüfungen, die dazu dienen, negative Auswirkungen auf die Produktionsumgebung des Unternehmens zu begrenzen.

Für das Basic Penetration Testing Service nutzen wir eine Kombination aus automatischen und manuellen Scanverfahren sowie handelsübliche und öffentliche Tools und eigens entwickelte benutzerdefinierte Skripte und Anwendungen

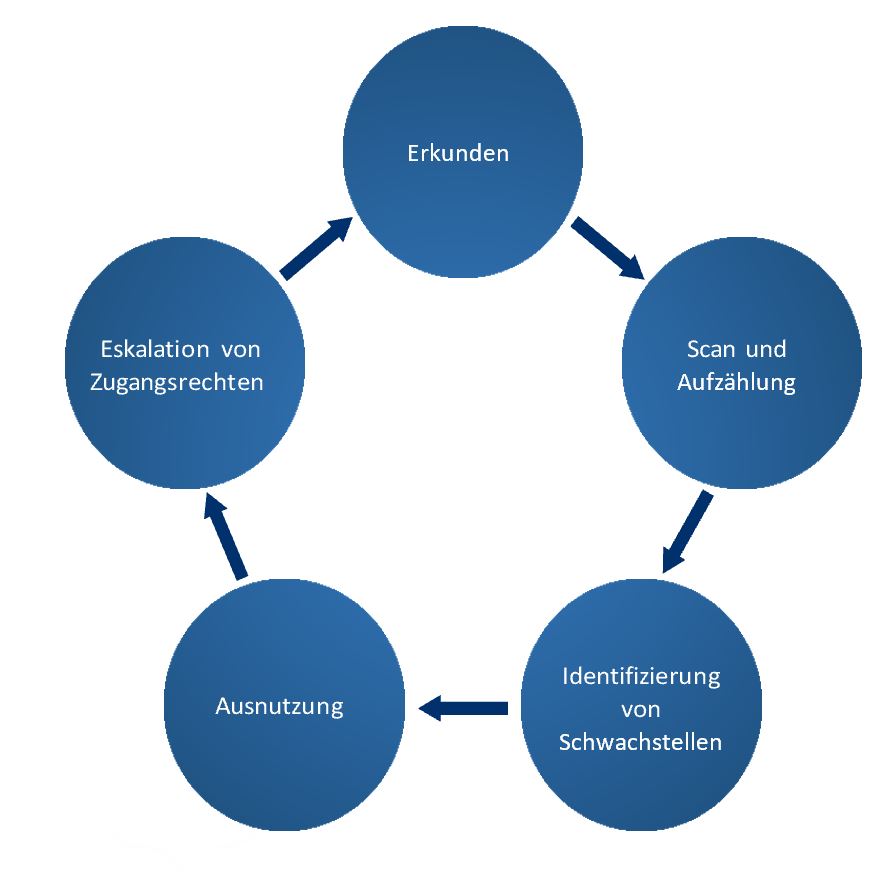

Der Penetrationstestprozess umfasst die folgenden Schritte:

- Erkundung: Erfassung vorläufiger Daten oder Informationen über das Zielunternehmen. Die Daten werden gesammelt, um den Angriff besser planen zu können. Die in diesem Schritt erfassten Informationen umfassen IP-Adressenbereiche, öffentliche E-Mail-Adressen, Webseiten etc.

- Scan und Aufzählung: Sammlung weiterer Informationen über die verbundenen Systeme, laufenden Anwendungen und Dienste im Netzwerk des Unternehmens. Darüber hinaus werden Informationen wie Version und Typ des Betriebssystems, Benutzerkonten, E-Mail-Adressen, Dienstversionen und Versionsnummern gesammelt.

- Identifizieren der Schwachstellen: Basierend auf den in den vorherigen beiden Phasen gesammelten Informationen, werden wir schwache Dienste in Ihrem Netzwerk oder Anwendungen mit bekannten Schwachstellen identifizieren.

- Ausnutzung: Wir nutzen bereits verfügbaren Code oder erstellen einen benutzerdefinierten Code, um die identifizierten Schwachstellen zu nutzen und Zugang zu dem angestrebten anfälligen System zu erhalten.

- Eskalation der Zugangsrechte: In einigen Fällen bietet die bestehende Schwachstelle nur Zugang auf einer einfachen Ebene wie etwa der normale Benutzerzugang mit begrenzten Zugangsrechten. In diesem Schritt werden wir versuchen, einen Zugang mit vollständigen Administratorrechten zu diesem Computer zu erhalten.

Nach Abschluss des Basic Penetration Testings erhält der Kunde einen ausführlichen Bericht, der folgende Informationen enthält:

- Eine Zusammenfassung des Zwecks dieser Analyse sowie eine kurze Erläuterung der geschäftlichen Bedrohungen, denen das Unternehmen ausgesetzt ist.

- Eine ausführliche technische Erläuterung der Erkenntnisse der Analyse zusammen mit Schritten und Nachweisen der Erkenntnisse.

- Dieser Abschnitt enthält abschließende Empfehlungen und eine Zusammenfassung der während der Sicherheitsbewertung festgestellten Probleme.

Sie haben Fragen oder möchten mehr erfahren?

Bitte wenden Sie sich an Markus Schaub, Business Unit Manager Cyber Security & Data Center Software, telefonisch unter +43 1 408 15 43 - 351 oder per E-Mail.